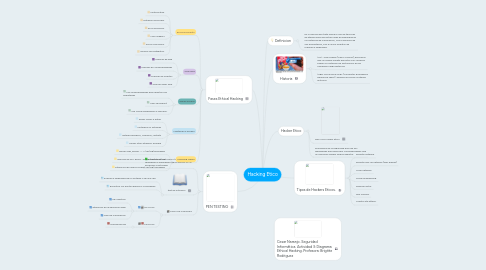

1. PEN TESTING

1.1. Conjunto de métodos y técnicas para la realización y simulación de un ataque en un escenario controlado

1.2. test de intrusión

1.2.1. Evaluar la seguridad de un sistema o de una red

1.2.2. Encontrar los puntos débiles y vulnerables

1.3. TIPOS DE ATAQUES

1.3.1. ACTIVOS

1.3.1.1. Sql injection

1.3.1.2. alteración de la aplicación web

1.3.1.3. robo de información

1.3.2. PASIVOS

1.3.2.1. sniffing de red

2. Fases Ethical Hacking

2.1. Reconocimiento

2.1.1. Footprinting.

2.1.2. Network Discovery.

2.1.3. DNS discovery.

2.1.4. Mail Headers

2.1.5. SNMP Discovery.

2.1.6. Análisis de metadatos.

2.2. Scanning

2.2.1. Scanner de Red

2.2.2. Scanner de Vulnerabilidades

2.2.3. Scanner de Puertos

2.2.4. Scanner Wep App

2.3. Ganar Acceso

2.3.1. Las vulnerabilidades descubiertas son explotadas

2.3.2. Usos de exploit.

2.3.3. Ing. Social hackeando al humano.

2.4. Mantener el acceso

2.4.1. Poder volver a entrar

2.4.2. Fortalecer el sistemas

2.4.3. Instalar backdoor, Troyanos, rootkits

2.4.4. Lanzar otros ataques: Zombie

2.5. Covering Tracks

2.5.1. Borrar logs, #echo “ “ > /var/log/messages

2.5.2. Alarmas de IDS. #pico –w /var/log/snort/log

2.5.3. Alteración de logs.# mcedit var/log/messages