1. FACTORES DE RIESGO

1.1. AMBIENTALES/FISICOS

1.1.1. factores externos , lluvias, inundaciones , terremotos, tormentas, rayos, humedad, calor entre otros.

1.2. TECNOLOGICOS

1.2.1. Fallas de hardware y/o software, fallas en el aire acondicionado, falla en el servicio eléctrico, ataque por virus informático, etc.

1.3. HUMANOS

1.3.1. hurto, adulteración, fraude, modificación, revelación, pérdida, sabotaje, vandalismo, crackers, hackers, falsificación, robo de contraseñas, alteraciones etc.

2. Principios de Seguridad Informática:

2.1. Para lograr sus objetivos la seguridad informática se fundamenta en tres principios, que debe cumplir todo sistema informático

2.2. CONFIDENCIALIDAD

2.2.1. Se refiere a la privacidad de los elementos de información almacenados y procesados en un sistema informático, Basándose en este principio, las herramientas de seguridad informática deben proteger el sistema de invasiones y accesos por parte de personas o programas no autorizados.

2.3. INTEGRIDAD

2.3.1. Se refiere a la validez y consistencia de los elementos de información almacenados y procesador en un sistema informático. Basándose en este principio, las herramientas de seguridad informática deben asegurar que los procesos de actualización estén bien sincronizados y no se dupliquen, de forma que todos los elementos del sistema manipulen adecuadamente los mismos datos.

2.4. DISPONIBILIDAD

2.4.1. Se refiere a la continuidad de acceso a los elementos de información almacenados y procesados en un sistema informático. Basándose en este principio, las herramientas de seguridad informática deber reforzar la permanencia del sistema informático, en condiciones de actividad adecuadas para que los usuarios accedan a los datos con la frecuencia y dedicación que requieran, este principio es importante en sistemas informáticos cuyos compromiso con el usuario, es prestar servicio permanente.

3. MECANISMO DE SEGURIDAD

3.1. Un mecanismo de seguridad informática es una técnica o herramienta que se utiliza para fortalecer la confidencialidad , la integridad y/o la disponibilidad de un sistema informatico. Existen muchos y variados mecanismos de seguridad informática. Su selección depende del tipo de sistema, de su función y de los factores de riesgo que lo amenazan. Clasificación según su función:

3.2. PREVENTIVOS

3.2.1. Actúan antes de que un hecho ocurra y su función es detener agentes no deseados.

3.3. DETECTIVOS

3.3.1. Actúan antes de que un hecho ocurra y su función es revelar la presencia de agentes no deseados en algún componente del sistema. Se caracterizan por enviar un aviso y registrar la incidencia.

3.4. CORRECTIVOS

3.4.1. Actúan luego de ocurrido el hecho y su función es corregir la consecuencias.

4. El Ratón U-Match Bio-Link, comprueba la huella del pulgar del usuario. Contra una base de datos que contiene las huellas autorizadas.

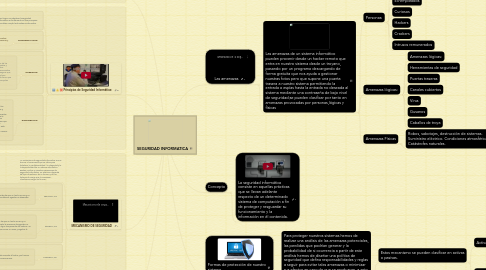

5. Las amenazas

5.1. Las amenazas de un sistema informático pueden provenir desde un hacker remoto que entra en nuestro sistema desde un troyano, pasando por un programa descargando de forma gratuita que nos ayuda a gestionar nuestras fotos pero que supone una puerta trasera a nuestro sistema permitiendo la entrada a espías hasta la entrada no deseada al sistema mediante una contraseña de bajo nivel de seguridad;se pueden clasificar por tanto en amenazas provocadas por personas,lógicas y físicas

5.1.1. Personas:

5.1.1.1. Personal

5.1.1.2. Ex-empleados

5.1.1.3. Curiosos

5.1.1.4. Hackers

5.1.1.5. Crackers

5.1.1.6. Intrusos remunerados

5.1.2. Amenazas lógicas:

5.1.2.1. Amenazas lógicas:

5.1.2.2. Herramientas de seguridad

5.1.2.3. Puertas traseras

5.1.2.4. Canales cubiertos

5.1.2.5. Virus

5.1.2.6. Gusanos

5.1.2.7. Caballos de troya

5.1.3. Amenazas Físicas

5.1.3.1. Robos, sabotajes, destrucción de sistemas. Suministro eléctrico. Condiciones atmosféricas. Catástrofes naturales.

6. Concepto

6.1. La seguridad informática consiste en aquellas prácticas que se llevan adelante respecto de un determinado sistema de computación a fin de proteger y resguardar su funcionamiento y la información en él contenida.

7. Formas de protección de nuestro sistema

7.1. Para proteger nuestros sistemas hemos de realizar una análisis de las amenazas potenciales, las perdidas que podrían generar y la probabilidad de si ocurrencia a partir de este análisis hemos de diseñar una política de seguridad que defina responsabilidades y reglas a seguir para evitar tales amenazas o minimizar sus efectos en caso de que se produzcan, a esto se le llama mecanismo de seguridad

7.1.1. Estos mecanismo se pueden clasificar en activas o pasivas.

7.1.1.1. Activas

7.1.1.1.1. Evitan daños en los sistemas informáticos mediante empleo de contraseñas adecuadas en el acceso a sistemas y aplicaciones, encriptación de los datos en las comunicaciones, filtrado de conexiones en redes y el uso de software especifico en seguridad informática.

7.1.1.2. Pasiva

7.1.1.2.1. Minimizan el impacto y los efectos causados por accidentes mediante uso de hardware adecuado, protección física, eléctrica y ambiental, realización de copias de seguridad.