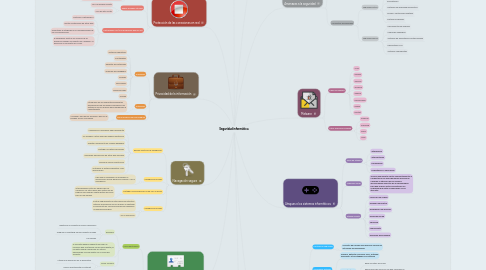

1. Cifrado de la información

1.1. Orígenes

1.1.1. Se origina junto con el lenguaje

1.1.2. Griegos

1.1.2.1. Skytále

1.1.3. Romanos

1.1.3.1. Cifrado del César

1.1.4. Alemanes en segunda guerra mundial

1.1.4.1. Máquina enigma

1.1.5. La era realmente comienza con Claude Elwood Shannon

1.2. Criptografía

1.2.1. Clave simétrica

1.2.1.1. Misma clave para cifrar y descifrar los mensajes

1.2.1.2. Muy rápida pero insegura

1.2.2. Clave asimétrica

1.2.2.1. Dos claves, una pública y una privada

1.2.2.2. Cuando se cifra un mensaje con la clave de seguridad pública solo puede descifrarse utilizando la clave de seguridad privada de dicha persona

1.2.2.3. Ralentiza el proceso de cifrado

1.2.3. Clave pública

1.2.3.1. Combina ambas criptografías para solventar los inconvenientes para obtener una garantía plena de seguridad

2. Firma electrónica y certificado digital

2.1. Firma electrónica

2.1.1. Requiere

2.1.1.1. Identificar al firmante de forma inequívoca

2.1.1.2. Asegurar la identidad del documento firmado

2.1.1.3. No repudio

2.1.2. El firmante genera mediante un hash un resumen que es utilizado como huella digital, el receptor puede comprobar su autoría descifrando la firma digital con la clave del firmante

2.1.3. Como se firma

2.1.3.1. Utilizar una aplicación en el dispositivo

2.1.3.2. Firmar directamente en internet

2.2. Certificado digital

2.2.1. Documento electrónico expedido por una autoridad de certificación para validar que una firma electrónica se corresponde con una entidad

2.2.2. Indentifica a la entidad con dos claves

2.2.3. Autoridades de certificación

2.2.3.1. Instituciones de confianza responsables de emitir y revocar los certificados digitales utilizados en la firma electrónica

2.2.3.2. DNI digital o Real Casa de la Moneda

3. Navegación segura

3.1. Buenas prácticas de navegación

3.1.1. Configurar el navegador adecuadamente

3.1.2. No acceder a sitios webs de dudosa reputación

3.1.3. Aceptar únicamente las cookies deseadas

3.1.4. Proteger los datos personales

3.1.5. Descargar aplicaciones de sitios web oficiales

3.1.6. Revisar el correo electrónico

3.1.7. Actualizar el sistema operativo y sus aplicaciones

3.2. Navegación privada

3.2.1. Para que el navegador no almacene la información que se genera en relación con la navegación

3.3. Proteger la privacidad en la red con un proxy

3.3.1. Intermediarios entre los equipos de los usuarios y los sitios webs que visitan asi las páginas solo pueden captar datos del proxy pero no del usuario

3.4. Navegación privada

3.4.1. Evita el seguimiento de sitios web que intentan obtener información de los usuarios y mantener el anonimato en comunicaciones que requieren la máxima privacidad

3.4.2. Tor o anonymoX

4. Privacidad de la información

4.1. Amenazas

4.1.1. Sistemas operativos

4.1.2. Contraseñas

4.1.3. Registro de visitas web

4.1.4. Sesiones del navegador

4.1.5. Cookies

4.1.6. Formularios

4.1.7. Redes sociales

4.1.8. Google

4.2. Antiespías

4.2.1. Introducen en los dispositivos pequeñas aplicaciones que recopilan información del sistema y de los usuarios para mandársela al ciberatacante

4.3. Borrar archivos de forma segura

4.3.1. CCleaner para borrar archivos y que no se puedan volver a recuperar

5. Protección de las conexiones en red

5.1. Cortafuegos

5.1.1. controla la comunicación entre un equipo y la red

5.1.2. Todos los mensajes son examinados

5.1.3. Es necesario configurar las reglas que filtran el tráfico por los puertos

5.2. Redes privadas virtuales

5.2.1. VPN de acceso remoto

5.2.2. VPN de sitio a sitio

5.3. Certificados SSL/TLS de servidor web HTTPS

5.3.1. Protocolo criptográfico

5.3.2. Emiten certificados de sitios web

5.3.3. Garantizan la integridad y la confidencialidad de las comunicaciones

5.3.4. El navegador alerta a los usuarios de su presencia cuando se muestra un candado y la dirección se convierte en HTTPS

6. Seguridad en las comunicaciones inalámbricas

6.1. Seguridad en Bluetooth

6.1.1. Ataques

6.1.1.1. Bluejacking

6.1.1.2. Bluesnarfing

6.1.1.3. Bluebugging

6.1.2. Medidas

6.1.2.1. Activar el Bluetooth solo cuando sea necesario

6.1.2.2. Cambiar el nombre del dispositivo

6.1.2.3. No emparejar ni aceptar conexiones de dispositivos desconocidos

6.1.2.4. Verificar la lista de dispositivos de confianza

6.2. Seguridad en redes wifi

6.2.1. Personalizar la contraseña de acceso

6.2.2. Cambiar el SSID

6.2.3. Revisar el cifrado

6.2.4. Desactivar el acceso por WPS

6.2.5. Filtrar las MAC

6.2.6. Actualizar el firmware

6.2.7. Comprobar el historial de actividad

6.2.8. Utilizar el software de auditoría

7. La seguridad de la información

7.1. Principios de la seguridad informática

7.1.1. Confidencialidad de la información

7.1.2. Integridad de la información

7.1.3. Disponibilidad de lainformación

7.2. Pero ¿qué hay que proteger?

7.2.1. Proteger los recursos valiosos de una organización , tales como la información, el hardware o el software

8. Amenazas a la seguridad

8.1. Tipos de amenazas

8.1.1. Amenazas humanas

8.1.1.1. Ataques pasivos

8.1.1.1.1. Usuarios con conocimientos básicos

8.1.1.1.2. Hackers

8.1.1.2. Ataques activos

8.1.1.2.1. Antiguos empleados de una organización

8.1.1.2.2. Crackers y otros atacantes

8.1.2. Amenazas lógicas

8.1.2.1. Software malicioso

8.1.2.2. Vulnerabilidades del software

8.1.3. Amenazas físicas

8.1.3.1. Fallos en los dispositivos

8.1.3.2. Accidentes

8.1.3.3. Catástrofes naturales

8.2. Conductas de seguridad

8.2.1. Seguridad activa

8.2.1.1. Control de acceso

8.2.1.2. Encriptación

8.2.1.3. Software de seguridad informática

8.2.1.4. Firmas y certificados digitales

8.2.1.5. Protocolos seguros

8.2.2. Seguridad pasiva

8.2.2.1. Herramientas de limpieza

8.2.2.2. Copias de seguridad

8.2.2.3. Sistemas de alimentación ininterrumpida

8.2.2.4. Dispositivos NAS

8.2.2.5. Sistemas redundantes

9. Malware

9.1. Tipos de malware

9.1.1. Virus

9.1.2. Gusano

9.1.3. Troyano

9.1.4. Spyware

9.1.5. Adware

9.1.6. Ransomware

9.1.7. Rogue

9.1.8. Rootkit

9.2. Otras amenazas malware

9.2.1. Phishing

9.2.2. Pharming

9.2.3. Spam

9.2.4. Hoax

10. Ataques a los sistemas informáticos

10.1. Tipos de ataques

10.1.1. Interrupción

10.1.2. Interceptación

10.1.3. Modificación

10.1.4. Suplantación o fabricación

10.2. Ingeniería social

10.2.1. Técnica que explota ciertos comportamientos y conductas de los seres humanos que buscan canalizar la atención de los usuarios aprovechando aspectos de su personalidad para que realicen actos involuntarios sin sospechar que están colaborando con el atacante

10.3. Ataque remoto

10.3.1. Inyección de código

10.3.2. Escaneo de puertos

10.3.3. Denegación de servicios

10.3.4. Escuchas de red

10.3.5. Spoofing

10.3.6. Fuerza bruta

10.3.7. Elevación de privilegios

11. Protección contra malware

11.1. Políticas de seguridad

11.1.1. conjunto de normas que recibe las formas de actuación recomendadas

11.2. Soluciones antivirus

11.2.1. Prevenir, detectar y eliminar virus, software malicioso y otros ataques en el sistema

11.2.2. Para detectarlos

11.2.2.1. Base de datos de firmas

11.2.2.2. definiciones de virus con las que comparan el código de los archivos

11.2.2.3. Algoritmos heurísticos

11.2.3. Avast, GData, McAfee...

11.3. Síntomas de una infección

11.3.1. Ralentización del equipo

11.3.2. desaparición de contenidos

11.3.3. aparición de publicidad o sonidos no habituales

11.3.4. movimiento automático del ratón

11.3.5. fallos en las aplicaciomes

11.3.6. intentos de conexión a internet inesperados

11.3.7. aparición de barras de herramientas extrañas en la web

11.3.8. envío de correos en los contactos de una lista

11.3.9. aumento de la actividad en l equipo y del tráfico en la web

11.4. Pasos que se deben seguir en as infección

11.4.1. restaurar el sistema a un estado interior

11.4.2. actualizar la base de daos de antivirus y realizar un análisis completo del equipo

11.4.3. arrancar el equipo con un live CD o live USB

11.4.4. ejecutar utilidad de desinfección específicas